Una investigación reciente realizada por Check Point Research ha sacado a la luz una importante vulnerabilidad de seguridad en Microsoft Outlook, conocida como error #MonikerLink. Esta falla, detallada detalladamente en la publicación del blog de Check Point Research, podría permitir que un atacante ejecute código arbitrario en la máquina de la víctima. El error #MonikerLink se encuentra en la forma en que Outlook procesa ciertos hipervínculos, lo que genera graves implicaciones de seguridad.

Vale la pena señalar que el reciente blog de CPR «Lo obvio, lo normal y lo avanzado: un análisis completo de los vectores de ataque de Outlook«, destaca este y otros diversos vectores de ataque dentro de Outlook, con el objetivo de mejorar la conciencia de la industria sobre los riesgos de seguridad la popular aplicación de correo electrónico.

Resultados clave:

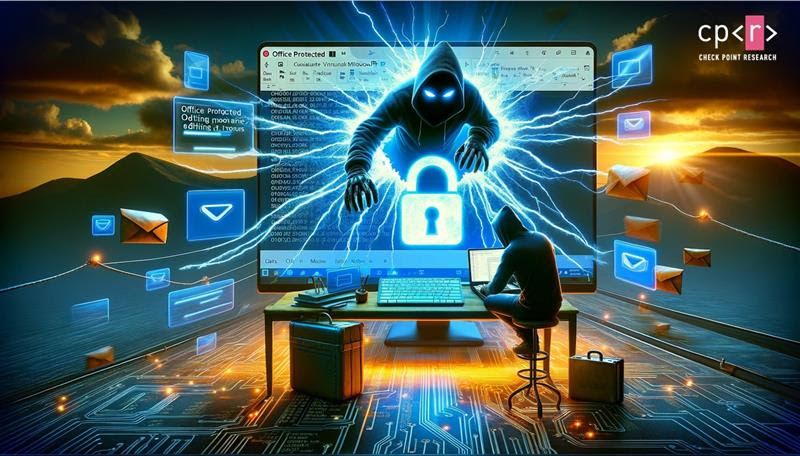

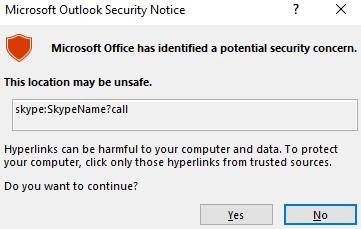

-Manejo de hipervínculos en Outlook: la investigación demuestra que los hipervínculos «file://» se pueden manipular de cierta manera, lo que resulta en eludir las medidas de seguridad de Outlook, como la Vista protegida.

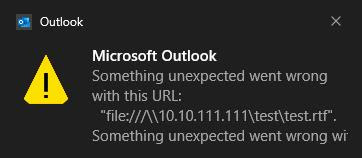

-El impacto de la vulnerabilidad: el error #MonikerLink permite un impacto amplio y grave, que varía desde la filtración de información de credenciales NTLM locales hasta la ejecución de código arbitrario . Esto se debe al mal uso del modelo de objetos componentes (COM) en Windows, donde Outlook analiza incorrectamente un hipervínculo especialmente diseñado para acceder a COM. objetos. Este proceso puede eludir la Vista protegida de Office, lo que aumenta significativamente el riesgo de explotación para la ejecución remota de código sin el conocimiento del usuario.

-Reconocimiento de Microsoft y puntuación de gravedad CVSS: Microsoft ha reconocido la vulnerabilidad y la falla ha recibido una puntuación de gravedad CVSS de 9,8 sobre 10, lo que subraya su naturaleza crítica.

Defensa y Mitigación:

La vulnerabilidad se confirmó en los entornos más recientes de Windows y Microsoft 365, y Check Point informó el problema al Centro de respuesta de seguridad de Microsoft. Mientras espera la respuesta de Microsoft, Check Point ha desarrollado mecanismos de detección y protección para sus clientes, protegiéndolos antes de la divulgación pública.

Los clientes de Check Point permanecen protegidos

Check Point ha desarrollado varias protecciones para nuestros clientes tan pronto como descubrimos la vulnerabilidad de seguridad internamente, los clientes de Check Point estaban protegidos muchos meses antes de este momento de divulgación. Las protecciones son:

- Check Point Email Security ha implementado protección para los clientes desde el 25 de octubre de 2023.

- Check Point IPS desarrolló e implementó una firma denominada “Ejecución remota de código de enlace de apodo malicioso de Microsoft Outlook (CVE-2024-21413)” para detectar y proteger contra esta vulnerabilidad, lanzada el 15 de noviembre de 2023.

Check Point Research continúa monitoreando las actividades en busca de posibles ataques que exploten este vector de error/atacante en la naturaleza a través de nuestros datos de telemetría.

La fotografía más grande:

El error #MonikerLink subraya un riesgo de seguridad más amplio asociado con el uso de API no seguras, como MkParseDisplayName / MkParseDisplayNameEx , que podría afectar no solo a Outlook sino también a otro software que utiliza estas API de forma insegura. El descubrimiento de este error en Outlook sirve como un llamado a la acción para que las comunidades de seguridad y desarrolladores identifiquen y rectifiquen vulnerabilidades similares en otras aplicaciones, garantizando la seguridad del ecosistema Windows/COM.

La vulnerabilidad #MonikerLink descubierta en Microsoft Outlook por Check Point Research resalta una importante falla de seguridad que podría tener profundas implicaciones si se explota. Esta vulnerabilidad se debe a la forma en que Outlook procesa hipervínculos especialmente diseñados que utilizan el protocolo «file://», seguido de una ruta específica, un signo de exclamación y caracteres arbitrarios adicionales. A diferencia de los hipervínculos estándar que generan advertencias de seguridad o mensajes de error cuando se consideran inseguros, estos hipervínculos manipulados eluden los mecanismos de seguridad existentes de Outlook, lo que genera dos preocupaciones principales: la filtración de credenciales NTLM locales y la posibilidad de ejecución de código arbitrario.

Fuga de credenciales NTLM locales

La vulnerabilidad permite la fuga de información de credenciales NTLM locales, un problema de seguridad crítico. NTLM (NT LAN Manager) es un conjunto de protocolos de seguridad de Microsoft destinados a proporcionar autenticación, integridad y confidencialidad a los usuarios. Cuando un usuario hace clic en un hipervínculo malicioso diseñado para explotar el error #MonikerLink, inicia una conexión utilizando el protocolo SMB (Server Message Block) a un servidor remoto controlado por el atacante. Este proceso envía inadvertidamente las credenciales NTLM del usuario al servidor del atacante, comprometiendo los detalles de autenticación del usuario sin su conocimiento. Dicha información se puede utilizar para futuros ataques, incluido el acceso a áreas restringidas de una red o la ejecución de operaciones privilegiadas bajo la apariencia del usuario comprometido.

Potencial de ejecución de código arbitrario

Lo más alarmante es que el error #MonikerLink abre la puerta a la ejecución de código arbitrario en el sistema de la víctima. Este aspecto de la vulnerabilidad aprovecha el modelo de objetos componentes (COM) en Windows. Al engañar a Outlook para que procese el hipervínculo malicioso como un «Enlace Moniker», los atacantes pueden invocar objetos COM y ejecutar código en la máquina de la víctima de forma remota. Este proceso no implica el modo Vista protegida en las aplicaciones de Office, que suele ser una medida de seguridad para evitar que documentos potencialmente dañinos ejecuten código sin el consentimiento del usuario. Como resultado, los atacantes pueden eludir esta capa protectora y ejecutar código malicioso en un nivel de integridad medio , lo que podría comprometer todo el sistema. Cabe señalar que los propios Microsoft llaman a este problema Ejecución remota de código y le otorgan la calificación más alta posible de «crítico» .

Escenarios de explotación

Si se explota, esta vulnerabilidad podría permitir a los atacantes realizar una variedad de actividades maliciosas, que incluyen, entre otras:

–Robo de datos : acceder y extraer información confidencial almacenada en el sistema de la víctima o dentro de su red.

-Instalación de malware : implementar malware, incluido ransomware, spyware o registradores de pulsaciones de teclas, para comprometer aún más el sistema de la víctima o propagarse a través de una red.

-Escalada de privilegios : utilización de credenciales filtradas o ejecución de código arbitrario para obtener mayores privilegios en el sistema o la red de la víctima, lo que podría conducir a una toma de control total del sistema o de la red.

-Robo de identidad : Utilizar credenciales NTLM robadas para hacerse pasar por la víctima, realizar actividades fraudulentas o acceder a recursos confidenciales.

Conclusión

La vulnerabilidad #MonikerLink plantea un riesgo crítico para los usuarios de Microsoft Outlook, destacando la necesidad de estrategias de mitigación inmediatas y efectivas. El reconocimiento del problema por parte de Microsoft y la puntuación crítica de gravedad CVSS de 9,8 reflejan la gravedad de la amenaza. Se insta tanto a los usuarios individuales como a las organizaciones a aplicar cualquier parche o actualización de seguridad proporcionada por Microsoft, seguir las prácticas de seguridad recomendadas y permanecer atentos a hipervínculos y correos electrónicos sospechosos. Las implicaciones más amplias de esta vulnerabilidad también subrayan la importancia de las prácticas seguras de desarrollo de software y la necesidad de realizar investigaciones de seguridad continuas para identificar y abordar dichas vulnerabilidades antes de que puedan ser explotadas.

El descubrimiento del error #MonikerLink en Microsoft Outlook resalta un problema de seguridad crítico que se extiende más allá de Outlook y afecta potencialmente a otro software. Esta vulnerabilidad, capaz de filtrar información confidencial y permitir la ejecución remota de código, plantea un riesgo importante para la seguridad de la organización. La investigación enfatiza la necesidad de tomar medidas inmediatas para mitigar esta vulnerabilidad y proteger contra los riesgos de seguridad que presenta.